Bereid je voor op de Cyberbeveiligingswet

Bereid je voor op de Cyberbeveiligingswet

8 augustus 2025

Met de aankomende ingang van de Cyberbeveiligingswet (Cbw), de Nederlandse vertaling van de Europese NIS2-richtlijn, zullen Nederlandse organisaties aan de slag moeten met de beveiliging van hun IT-omgevingen. De wet zal, naar verluidt, in het tweede kwartaal van 2026 in werking treden. De NIS2 richtlijn schrijft drie verplichtingen voor welke zullen worden opgenomen in de Cbw: de zorgplicht, de registratieplicht en de meldplicht.

Deze blog gaat specifiek in op de zorgplicht. Deze plicht schrijft voor dat organisaties concrete en proactieve beheersmaatregelen moeten nemen om hun netwerk- en informatiesystemen te beschermen tegen cyberdreigingen. Een cruciale voorwaarde is dat organisaties niet alleen dienen te voldoen aan de eisen, maar de naleving ook aan moeten kunnen tonen.

Zorgplichtmaatregelen

In de Cyberbeveiligingswet zijn tien zorgplichtmaatregelen opgesteld waar de belangrijke en essentiële entiteiten ten minste aan dienen te voldoen. De eerste stap is bepalen of jouw organisatie überhaupt moet voldoen aan de NIS2 richtlijn. Onderaan deze blog vind je hier meer informatie over. Ondanks dat je organisatie mogelijk niet wettelijk verplicht is om te voldoen aan de Cbw, is het altijd een goed idee om je digitale weerbaarheid te verbeteren. Wil je hiermee aan de slag, maar vind je de zorgplicht te uitvoerig? Lees dan eens onze blog over het verbeteren van digitale weerbaarheid.

De NIS2 richtlijn schrijft voor dat de maatregelen passend en evenredig moeten zijn. Bij de beoordeling van de evenredigheid kun je kijken naar de mate waarin jouw organisatie is blootgesteld aan risico’s, de omvang van de organisatie, de kans dat zich incidenten voordoen en de mogelijke impact op de maatschappij en economie. Onderstaand hebben wij deze maatregelen in het kort uiteengezet.

Maatregel 1. Maak een risicoanalyse

Alles begint met het verkrijgen van inzicht, daarom is het maken van een risicoanalyse de eerste stap in het verbeteren van de cyberweerbaarheid. Breng in kaart welke cyberrisico’s je bedrijfsprocessen bedreigen, classificeer deze en bepaal hoe je de risico’s gaat beheersen. Dit beleid vormt de fundering voor alle andere maatregelen. Dit beleid zou minimaal de volgende onderwerpen moeten bevatten:

Maatregel 2. Versterk de beveiliging op het gebied van personeel, toegang en assetbeheer

Om de cyberweerbaarheid van de netwerk- en informatiesystemen te verbeteren is het belangrijk om aandacht te besteden aan de beveiligingsaspecten van personeel, toegangsbeleid en het beheer van hard- en software.

Personeel

Enkele belangrijke procedures ten aanzien van beveiligingsaspecten voor personeel betreffen het gecontroleerd toekennen, wijzigen en intrekken van rollen en rechten. Daarnaast kan screening een effectieve manier zijn om risico’s te beperken, door voor indiensttreding de betrouwbaarheid van medewerkers vast te stellen.

Zie ook: verbeteren van digitale weerbaarheid.

Toegang

Het is van belang om een toegangsbeleid op te stellen, waarin is vastgelegd wie toegang heeft tot welke systemen en met welke rollen of rechten. Met name zogeheten ‘Privileged accounts’ met verhoogde rechten moeten zoveel mogelijk beperkt worden tot de mensen die deze rechten echt nodig hebben.

Toegangsbeheer moet waarborgen dat alleen geautoriseerde medewerkers toegang krijgen tot de juiste systemen voor de benodigde periode, conform het least privilege principe en een rechtenmatrix. Dit proces omvat duidelijke afspraken voor externe gebruikers, zoals IT-dienstverleners of leveranciers. Tot slot is registratie en logging van toegekende rechten van het toegangsbeheer, zodat achterhaald kan worden wie welke rechten heeft verstrekt en ontvangen.

De toegang tot systemen moet met sterke authenticatiemethoden worden beveiligd, zoals met multi-factor-authenticatie. Voor hoog-risico systemen of gebruikers kunnen extra eisen gesteld worden, om risico-gericht passende toegangsbeveiliging te realiseren.

Assets

Het gestructureerde beheer van bedrijfsmiddelen begint met een complete inventarisatie om vast te stellen welke activa, zoals data en systemen, essentieel zijn voor de continuïteit van de organisatie. Vervolgens is het noodzakelijk om deze activa te classificeren op basis van gevoeligheid en belang, denk hierbij aan de principes Betrouwbaarheid, Integriteit en Vertrouwelijkheid (BIV). Deze classificatie vormt de basis voor het bepalen van het vereiste beveiligingsniveau en bijbehorende maatregelen.

Effectief beheer van bedrijfsmiddelen reikt verder dan het gebruik, waarbij de gehele levenscyclus van belang is, van aanschaf tot vernietiging. Het beleid hierover dient duidelijke verantwoordelijkheden toe te wijzen, regels voor veilig gebruik te specificeren. Tot slot dient het beleid periodiek geëvalueerd te worden om in te spelen op nieuwe dreigingen.

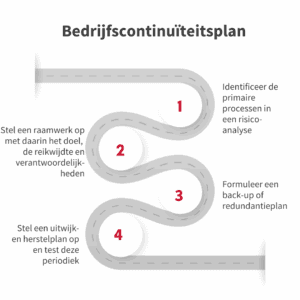

Maatregel 3. Maak een Bedrijfscontinuïteitsplan (BCP)

Een bedrijfscontinuïteitplan helpt de organisatie om langdurige uitval van de bedrijfsoperatie te voorkomen, door de veerkracht bij onverwachte gebeurtenissen te versterken. De invulling van een BCP reikt verder dan informatie technologie (IT) en operationele technologie (OT), maar aangezien veel bedrijfsprocessen zijn gedigitaliseerd speelt cyberbeveiliging een belangrijke rol. Het BCP kan opgesteld worden in 4 stapppen:

Maatregel 4. Richt Incident Response in

Een incident response plan is een beheersingsproces dat wordt doorlopen bij een incident. Dit plan bevat instructies voor medewerkers in het kader van de detectie, reactie en herstel van een incident. Door vooraf acties te plannen kan de effectieve coördinatie tijdens een incident gewaarborgd worden. Hierbij is het belangrijk om een onderscheid te maken tussen een gebeurtenis en een incident.

Het opstellen van een incident response plan begint bij mandaat van het hoger management over wie besluiten mag nemen wanneer gebeurtenissen zich voortdoen. Vervolgens kan duidelijk afgebakend worden wanneer het plan van toepassing is, en wie de betrokken zijn, en in welke rol. Denk vooraf na wat een zogenaamde ‘incidentdrempel’ is, of in andere woorden, wanneer is een gebeurtenis een incident. Ontwikkel vooraf een communicatieplan, waarin staat omschreven welke informatie intern en extern gedeeld wordt. Tot slot is het van belang dat de waardevolle lessen uit incidenten worden verwerkt in het incident response plan, om toekomstige dreigingen effectiever af te kunnen handelen. Zorg dat het plan (ten minste) jaarlijks wordt getoetst ter verduidelijking van verantwoordelijkheden en evaluatie van de actualiteit.

Maatregel 5. Zorg dat cyberhygiëne op orde is

Het NCSC heeft 5 basisprincipes geformuleerd die meegenomen dienen te worden in het beleid van cyberhygiëne. Een cruciaal onderdeel volgens de NIS-2 richtlijn is het trainen van medewerkers in het herkennen en reageren op cyberdreigingen. Thema’s die in trainingen aan bod komen kunnen worden aangepast aan de specifieke risico’s binnen de organisatie.

Maatregel 6. Schrijf beleid op de beveiliging van netwerk- en informatiesystemen

De NIS2 richtlijn stelt dat organisaties beleid moeten hebben voor het beveiligen van het verwerven, ontwikkelen en onderhouden van het netwerk. Monitoring, netwerksegmentatie, configuratiemanagement, patch management, vulnerability management en wijzigingsbeheer zijn enkele belangrijke onderwerpen om op te nemen in een beveiligingsbeleid.

Maatregel 7. Maak je toeleveringsketen veilig

Organisaties zijn veelal afhankelijk van producten of diensten van toeleveranciers, waarbij digitale verbindingen deze afhankelijkheid enkel vergroten. Dit betekent dat een organisatie alsnog kwetsbaar kan zijn, zelfs wanneer deze de eigen digitale weerbaarheid op orde heeft. In het beveiligingsbeleid kunnen afhankelijkheidsrelaties in kaart worden gebracht om risico’s te identificeren en te beperken. Het is hierbij belangrijk om goede afspraken te maken met toeleveranciers, en de naleving van deze afspraken te monitoren. Zorg dat je een antwoord hebt op de volgende 3 vragen:

Maatregel 8. Maak beleid op cryptografie en encryptie

Het doel van beleid en procedures voor cryptografie en encryptie is om de vertrouwelijkheid, integriteit, onweerlegbaarheid, authenticiteit en authenticatie van data te waarborgen. Relevante onderdelen van het cryptografie en encryptie beleid zijn configuratiemanagement, encryptiestandaarden en sleutellengte per beveiligingsniveau en sleutelmanagement.

Maatregel 9. Gebruik MFA of andere beveiligde authenticatieoplossingen

De mate en sterkte van de authenticatiemechanismen moeten passend zijn bij de classificatie van systemen waartoe toegang wordt verkregen. De classificatie van systemen en activa is afkomstig uit de risico-analyse. MFA dwingt het gebruik van twee of meer factoren af om de identiteit van een gebruiker vast te stellen. Dit kan betrekking hebben op:

Maatregel 10. Hanteer processen om de effectiviteit van maatregelen te beoordelen

Na het uitvoeren van een risico-analyse en het implementeren van beheersmaatregelen is het cruciaal om de effectiviteit van de maatregelen op het afdekken van de beoogde risico’s te meten. Het is belangrijk dat het doel, scope, frequentie, verantwoordelijkheden en manier van rapportage vast te leggen in het beleidsplan.

Het implementeren van deze maatregelen

De hierboven beschreven maatregelen zijn méér dan een checklist voor NIS2-compliance; ze zijn de blauwdruk voor iedere toekomstbestendige en veerkrachtige organisatie. Het versterken van jouw digitale beveiliging is een strategische noodzaak die bescherming biedt tegen de reële dreigingen van vandaag. Wil je deze cruciale stap zetten?

Ons team van experts helpt je graag om deze maatregelen te implementeren en jouw cyberweerbaarheid naar een hoger niveau te tillen.

Wanneer moet jouw organisatie voldoen aan de NIS2 richtlijn?

Binnen de Cbw wordt onderscheid gemaakt tussen twee verschillende typen organisaties die aan deze plicht dienen te voldoen: de zogenaamde essentiële en belangrijke entiteiten. Het onderscheid wordt gemaakt op basis van de sector waarin de organisatie opereert en de potentiële maatschappelijke of economische ontwrichting die een storing bij uw organisatie kan veroorzaken. Essentiële entiteiten zijn grote organisaties in zeer kritieke sectoren, waarvan een verstoring van de dienstverlening serieuze consequenties heeft voor onze economie of maatschappij. De belangrijke entiteiten zijn grote en middelgrote ondernemingen in kritieke sectoren. Onderbrekingen in de dienstverlening van deze organisaties kunnen aanzienlijke gevolgen hebben, maar zijn minder ingrijpend dan bij de essentiële entiteiten. Middels de NIS2 Zelfevaluatie tool kun je gemakkelijk toetsen of de NIS2 richtlijn voor jouw organisatie van toepassing is.